카테고리 없음

⚠️ SKT·KT·LGU+ 유심 미교체 사용자 위험 시나리오 & 대처법

데일리바 스토리

2025. 5. 4. 18:59

반응형

2025년 유심 정보 유출 사태 이후에도 아직 유심을 교체하지 않은 사용자가 많습니다. 위험 시나리오와 대처 방법을 총정리했습니다.

📋 목차

- 2025년 유심 정보 유출 사건 요약

- 유심 미교체 사용자들이 직면한 주요 위험 시나리오

- 심 스와핑·피싱·스미싱 위협 사례

- 지금 당장 취해야 할 대처법

- 향후 보안 체크리스트

- 관련 글 보기

- FAQ

1. 2025년 유심 정보 유출 사건 요약

2025년 4월, SKT를 포함한 통신사 서버에서 IMSI, IMEI, 인증키 등 유심 관련 정보가 해킹되었습니다.

이에 따라 SKT, KT, LG유플러스는 고객들에게 유심 교체를 권고하고 있지만 아직 교체하지 않은 사용자들이 상당수입니다.

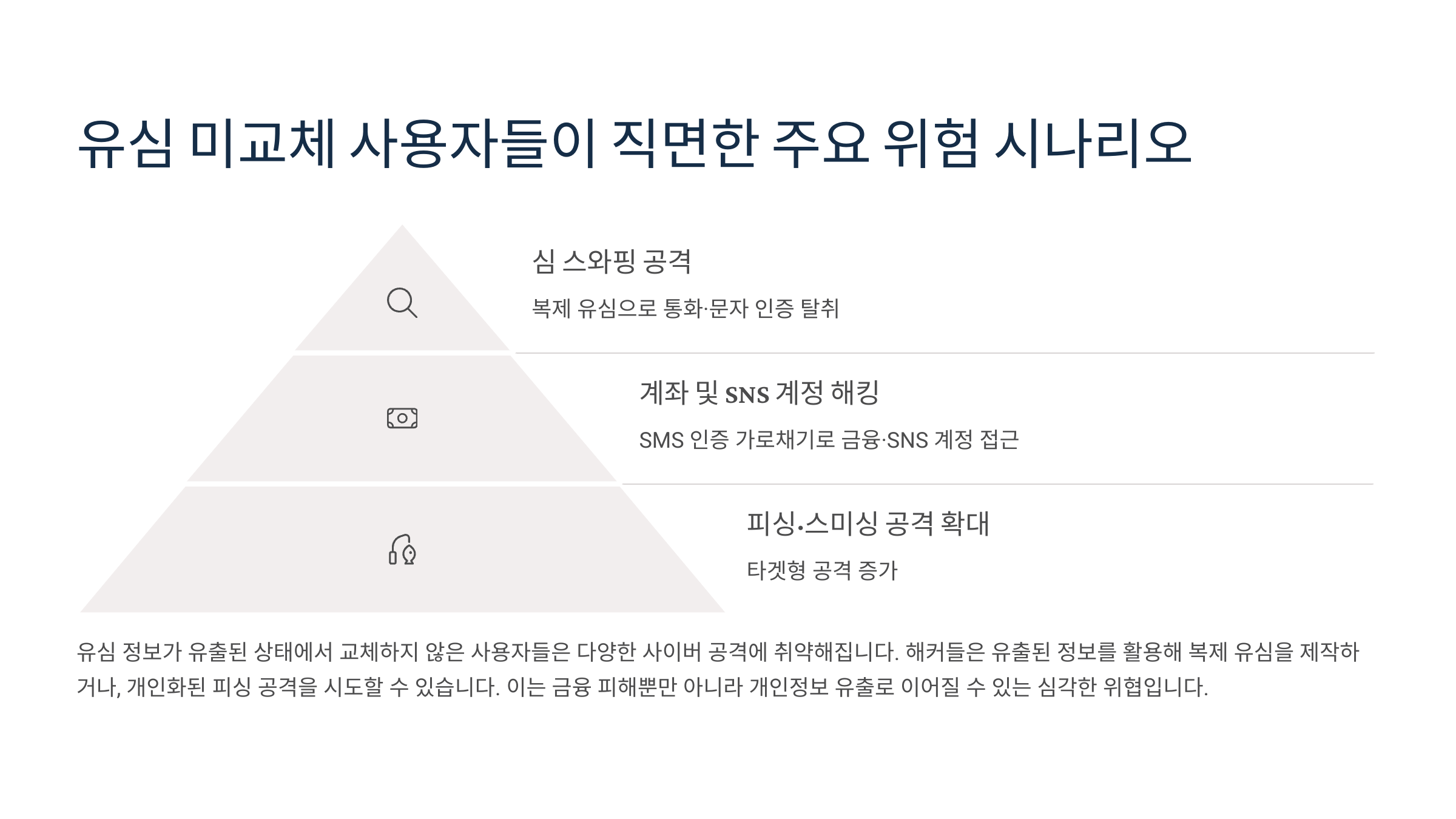

2. 유심 미교체 사용자들이 직면한 주요 위험 시나리오

- 심 스와핑 공격

해커가 유심 정보를 이용해 복제 유심을 제작하고, 통화·문자 인증을 탈취. - 계좌 및 SNS 계정 해킹

SMS 인증을 가로채어 금융 계좌, 메신저, SNS 계정에 접근. - 피싱·스미싱 공격 확대

유출된 정보를 바탕으로 타겟형 피싱 및 스미싱 공격 증가.

3. 심 스와핑·피싱·스미싱 위협 사례

사례 1: 청년 A씨, 유심 미교체 후 가상화폐 계좌 해킹 → 1억 원 손실

사례 2: 자영업자 B씨, 문자 인증 탈취로 소상공인 대출 계좌 변경 피해

사례 3: 대학생 C씨, 스미싱 공격으로 휴대폰 원격 제어 당함

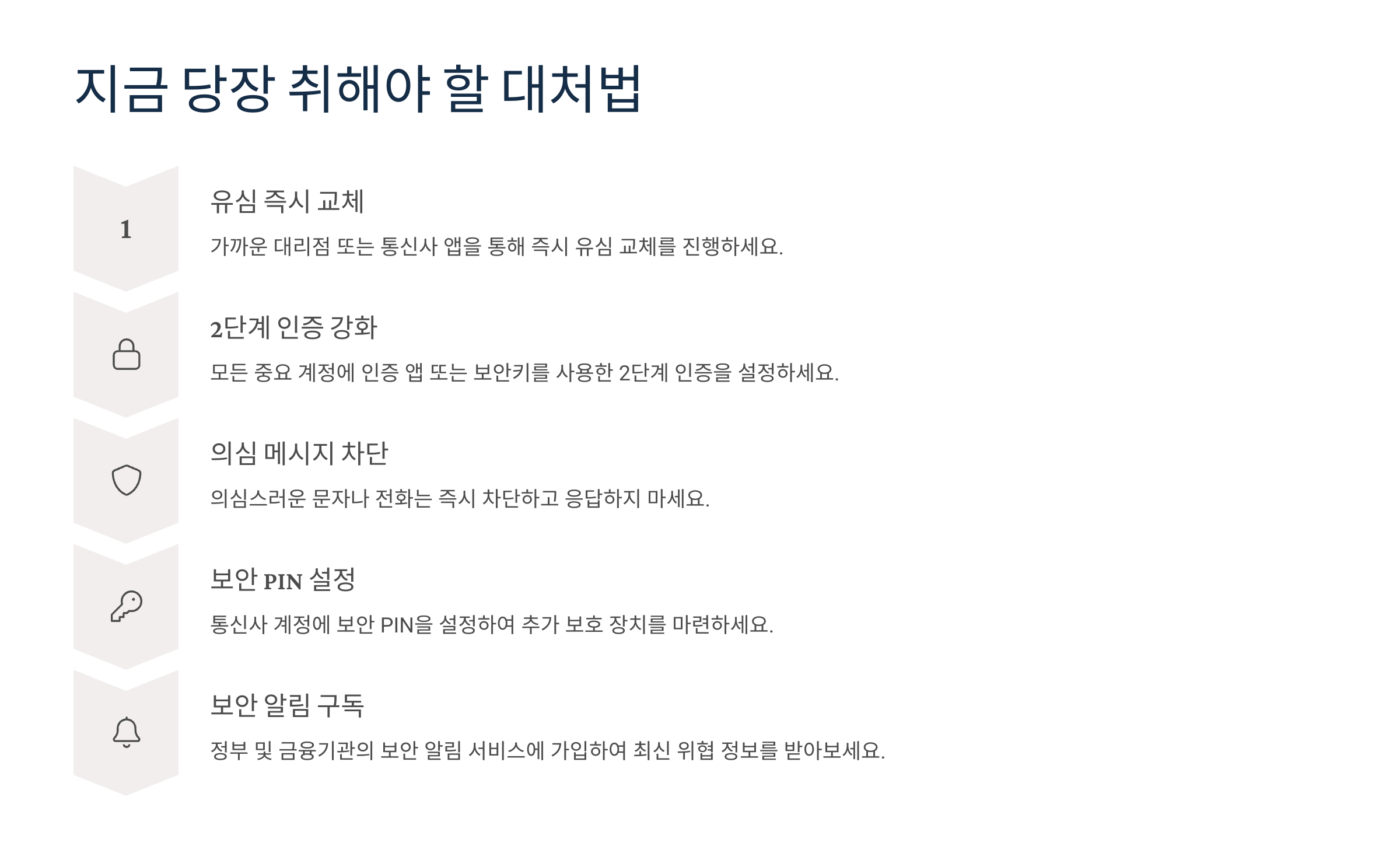

4. 지금 당장 취해야 할 대처법

✅ 가까운 대리점 또는 통신사 앱을 통해 즉시 유심 교체

✅ 모든 계정 2단계 인증 강화 (인증 앱 또는 보안키 사용)

✅ 의심스러운 문자·전화 수신 차단

✅ 통신사 계정에 보안 PIN 설정

✅ 정부·금융기관 보안 알림 구독

5. 향후 보안 체크리스트

🔒 주기적인 비밀번호 변경

🔒 계정 로그인 알림 설정

🔒 불필요한 앱 삭제 및 접근 권한 점검

🔒 고위험 거래 시 추가 인증 요구 설정

🔒 유심 보호 서비스 가입

🔗 관련 글 보기

- 2025년 소상공인 소액 대출 총정리

- 유심 해킹 피해 사례 및 예방 팁

- 2025 학부모정책 변화 정리

- 청년 부채 위기 분석

- 2025년 소상공인 소액 대출 총정리 (dailiva.com)

🔎 FAQ

Q1. 유심을 아직 교체하지 않으면 어떤 위험이 있나요?

A1. 심 스와핑, 피싱, 스미싱 등 해킹 공격으로 개인정보·금융 계좌가 탈취될 위험이 있습니다.

Q2. 모든 통신사 사용자가 위험한가요?

A2. SKT·KT·LGU+ 사용자 모두 위험에 노출될 수 있으며, 특히 구형 유심 사용자일수록 위험도가 높습니다.

반응형